Как вывести деньги с кракена

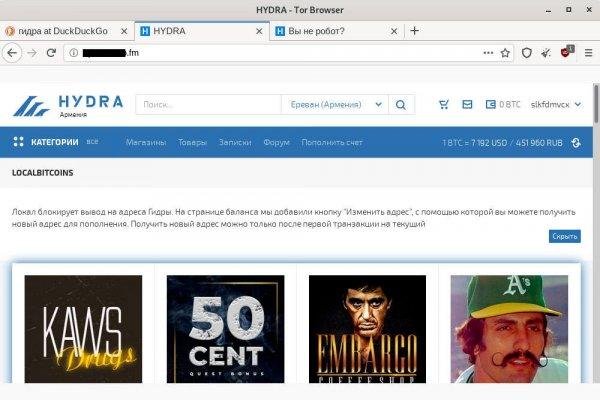

Все представленные в нашем каталоге даркнет сайтов официальные адреса обновлены до актуальных. Центральное управление по борьбе с киберпреступностью Германии (ZIT) и Федеральное управление уголовной полиции конфисковали серверы даркнет-платформы Hydra Market, говорится в сообщении прокуратуры. Ранее сегодня в Германии закрыли серверы Hydra Market и изъяли биткойны на сумму, эквивалентную 23 млн. Вечером 5 апреля были проведены еще несколько транзакций на этот кошелек. Создатель и автор одного из авторитетных Telegram-каналов попытался организовать анонимную конференцию в Jabber, пригласив туда лидеров продаж с «Гидры но потерпел неудачу: «Критической массы продавцов сейчас банально не наберется даже с учетом всех заявок, которые я принял». Onion Tor2door Market крупнейший на 2022 год западный криптомаркет. Например, такая интересная уловка, как замена ссылки. Закрытие «Гидры крупнейшего онлайн-рынка наркотиков, а по совместительству площадки для продажи других нелегальных товаров, серьезно сказалось на ее постоянных посетителях: одни лишились привычных запрещенных веществ, а другие остались без не менее привычного заработка. Загрузка. Ее серверы ликвидировали немецкие силовики. Ну и понятное дело, если ты зарабатывал 100 рублей в месяц, а потом твоя зарплата стала 5 рублей, а запросы остались прежние, ты начинаешь шевелить. Ещё Tor не сможет защитить тебя от вирусов и хакеров. На данный момент это немногим менее 500 биткойнов. Эта версия косвенно подтверждается доступными показателями операционной эффективности «Гидры в 2020 году на «Гидре» продали незаконных веществ на 1,23 миллиарда евро. К моменту выхода материала этого не случилось. И здесь частенько проглядывают уши различных спецслужб, пытающихся вместо анонимной сети подсадить тебе своего трояна. Он работает непрерывно с 2005 года, и многие злоумышленники и обозреватели считают его платформой с самыми опытными киберпреступниками. Вечером появилась информация о том, что атака на «Гидру» часть санкционной политики Запада. Чем дальше идёт время, тем более интересные способы они придумывают. По информации Telegram-канала Baza, доступ к ресурсу в даркнете действительно закрыт. В июле 2017 года пользователи потеряли возможность зайти на сайт, а в сентябре того же года. Тогда добро пожаловать на биржа эквайринг mega. Таким образом, его деятельность прекращена. Мега Даркнет не работает что делать? Тогда как через qiwi все абсолютно анонимно. Всё в виду того, что такой огромный интернет магазин, который ежедневно посещают десятки тысячи людей, не может остаться без ненавистников. Вот такое вот окошко как раз и показывает, что происходит. Собянин, кракен конкуренты, Jabber Второй большой загадкой, на базе которой воздвигли новые предположения, стал принадлежащий «Гидре» сайт с «мостами помогающими обходить блокировку браузера Tor. Так как система блокчейн имеет свои особенности, стоит это учитывать перед тем как пополнить баланс на Мега Даркнет. Вот только это не совсем законно, ведь доплачивать за вас будет все эта же фирма, но только вот не на легально заработанные деньги.

Как вывести деньги с кракена - Кракен сайт в тор браузере ссылка

Читайте полную статью: Верификация на бирже что нужно знать о KYC и AML Трейдинг на бирже Kraken Для того, чтобы начать торговлю на Kraken, необходимо: Перейти на страницу торгов. Глубокое веб-радио Если вам нужна хорошая музыка во время навигации по даркнету, не смотрите дальше. Это ваша внутренняя почта на площадке kraken ссылка. Самый заметный из них медленная загрузка веб-страниц, и она протекает далеко не так быстро, как в других браузерах. Onion - RetroShare свеженькие сборки ретрошары внутри тора strngbxhwyuu37a3.onion - SecureDrop отправка файлов и записочек журналистам The New Yorker, ну мало ли yz7lpwfhhzcdyc5y.onion - Tor Project Onion спи. Hidden Wiki Скрытая вики хороший способ начать доступ к даркнету. О настройке поиска и учёте персональных предпочтений речи конечно не идёт. Fo Криптовалюты, такие как биткойн, были валютой даркнета еще до того, как они стали доступны широкой публике. Детальная карточка товара с любым форматом цен, фотогалерей, характеристиками, заказом в 1 клик;Конструктор лендингов, аналогичный тому, что используется в решении Хамелеон;Встроенрую. Все продукты ub управляются зарегистрированным адресом GB Software.V., Heelsumstraat 51 Unit B-03, E-Commerce Park, Willemstad, Curacao. Сборы стартуют с 0,16-0,26 соответственно и могут быть урезаны до 0,00-0,10 для трейдеров, месячные объемы торгов которых составляют более 10 миллионов. Вход с VPN Вход с бразуера TOR Функционал сайта kraken onion. Официальную инструкцию по OTC-обмену можно найти по ссылке. Следующая кнопка на kraken сайт onion это сообщения. Внутри ничего нет. Мейкер это тот, кто создает ликвидность и его заявка встает в стакан. И всё это вы сможете использовать как основу для вашего сайта. Комиссия. Кракен конструктор лендинговых сайтов с интернет-магазином, SEO-модулем, блогом и автоворонками. Любой пользователь сайта Kraken может поставить себе на аккаунт PGP ключ, но это может стать так же и проблемой, если вы его потеряете, то доступ в аккаунт на сайте kraken будет заблокирован. Для мобильных устройств: Скачать TOR - iphone android При необходимости настраиваем мосты, с помощью внутренних функций приложения. За активность на форуме начисляют кредиты, которые можно поменять на биткоины. После регистрации на kraken onion, вам станет доступен огромный функционал сайта kraken в сети onion. Немного o kraken ССЫлка. Лот 10кг. Он предложит вам дополнительный уровень конфиденциальности и анонимности для доступа к глубоким частям Интернета. Нам казалось, что мы делаем самый лучший децентрализованный маркетплейс на свете, а теперь мы в этом просто уверены. Org в луковой сети.

Looking for an alternative tool to replace THC omg? During the review of THC omg we looked at other open source tools. Based on their category, tags, and text, these are the ones that have the best match.Alternatives (by score)60IntroductionPatator is based on similar tools like omg, yet with the goal to avoid the common flaws these tools have like performance limitations. The tool is modular and supports different types of brute-force attacks or enumeration of information.Project detailsPatator is written in Python.Strengths and weaknesses+ More than 500 GitHub stars+ The source code of this software is availableTypical usagePassword discoveryPenetration testingReconnaissanceVulnerability scanningPatator review100IntroductionHashcat can be used to discover lost passwords, or as part of a security assignment. For example, it could be trying to crack a password from a password file that was obtained during a penetration test.Project detailshashcat is written in C.Strengths and weaknesses+ More than 25 contributors+ More than 4000 GitHub stars+ The source code of this software is available+ Well-known toolTypical usagePassword discoveryhashcat review56IntroductionThe acccheck tool performs a password guessing and dictionary attack on SMB services used to share files and printers.Project detailsacccheck is written in Perl.Strengths and weaknesses+ The source code of this software is availableTypical usagePassword discoveryPassword strength testingacccheck review60IntroductionA tool like this would be most likely used to show the weakness of old authentication protocols, including penetration testing.Project detailseapmd5pass is written in C.Strengths and weaknesses+ The source code of this software is availableTypical usageNetwork analysisPassword discoveryPenetration testingeapmd5pass review56IntroductionJohn the Ripper is a mature password cracker to find weak or known passwords. It works on Linux and other flavors of Unix and Microsoft Windows.Project details60Introduction0d1n is useful to perform brute-force login attempts for authentication forms. It can discover useful directory names by using a predefined list of paths. With options to use a random proxy per request and load CSRF tokens, it is a tool that can be used in different type of assignments.Project details0d1n is written in C.Strengths and weaknesses+ The source code of this software is availableTypical usageInformation gatheringPenetration testingSecurity assessmentVulnerability scanning0d1n review60IntroductionWhile most brute forcing tools take a similar approach, Crowbar can use different methods that are not always available in other utilities. For example, Crowbar can use SSH keys, instead of the typical username and password combination. This might be useful during penetration testing when these type of details are discovered.Project detailsCrowbar is written in Python.Strengths and weaknesses+ The source code of this software is availableTypical usagePenetration testingCrowbar review74IntroductionFail2Ban is an intrusion prevention software framework that protects computer servers from brute-force attacksProject detailsFail2ban is written in Python.Strengths and weaknesses+ More than 2000 GitHub stars+ The source code of this software is availableTypical usageNetwork traffic filteringSecurity monitoringFail2ban review64IntroductionIKEForce is a command line utility to brute force VPN connections (IPSEC) that allow group name/ID enumeration and XAUTH.Project detailsIKEForce is written in Python.Strengths and weaknesses+ The source code of this software is availableIKEForce review64IntroductionRouterSploit is a framework to exploit embedded devices such as cameras and routers. It can be used during penetration testing to test the security of a wide variety of devices. RouterSploit comes with several modules to scan and exploit the devices. The tool helps in all steps, like from credential testing to deploying a payload to perform an exploitation attempt.Project detailsRouterSploit is written in Python.Strengths and weaknesses+ More than 50 contributors+ More than 6000 GitHub stars+ The source code of this software is availableTypical usagePenetration testingSelf-assessmentSoftware testingVulnerability scanningRouterSploit review60IntroductionThis toolkit is fairly new and consists of WPForce and Yertle. As the name implies, the first component has the focus on brute force attacking of login credentials. When admin credentials have been found, it is Yertle that allows uploading a shell. Yertle also has post-exploitation modules for further research.Project detailsWPForce is written in Python.Strengths and weaknesses+ The source code of this software is availableTypical usagePenetration testingSecurity assessmentVulnerability scanningWPForce review52IntroductionWith WPSeku a WordPress installation can be tested for the presence of security issues. Some examples are cross-site scripting (XSS), sql injection, and local file inclusion. The tool also tests for the presence of default configuration files. These files may reveal version numbers, used themes and plugins.Project detailsWPSeku is written in Python.Strengths and weaknesses+ The source code of this software is availableTypical usagePenetration testingSecurity assessmentVulnerability scanningWPSeku review60IntroductionWfuzz is a fuzzing tool written in Python. Tools like Wfuzz are typically used to test web applications and how they handle both expected as unexpected input.Project detailsWfuzz is written in Python.Strengths and weaknesses+ More than 1000 GitHub stars+ The source code of this software is availableTypical usageApplication fuzzingApplication securityApplication testingWeb application analysisWfuzz review60IntroductionWhen a project requires resolving or guessing host names, then this tool is a great addition to the toolkit. It focuses on 'fast' by using asynchronous operations. The list of names to try is provided with a wordlist.Project detailsaiodnsbrute is written in Python.Strengths and weaknesses+ Very low number of dependencies+ The source code of this software is availableTypical usageNetwork scanningPenetration testingaiodnsbrute review85IntroductionThis tool may be used by developers that work with the Django framework. It adds a security layer on top of the application by looking at login attempts and track them.Project detailsdjango-axes is written in Python.Strengths and weaknesses+ More than 50 contributors+ The source code of this software is availableTypical usageApplication securitydjango-axes review100IntroductionThe typical users have at least a multitude of ten when it comes to passwords. Ensuring that every website has a unique password and remembering, is almost impossible. Passwords managers like Buttercup help with the generation and secure storage of these secrets. It is freely available and open source, making it a good alternative for commercial options.Project detailsButtercup for desktop is written in Node.js.Strengths and weaknesses+ More than 10 contributors+ More than 1000 GitHub stars+ The source code of this software is availableTypical usagePassword managementButtercup for desktop review74IntroductionMost applications with a connection to a database or other software component, need some form of authentication. Often the related credentials are stored in a configuration file. A secret manager like Confidant will provide an alternative, by storing the details in a database. Only applications that need to access the secrets are allowed to obtain them. Often system administrators are denied access to them.Project detailsConfidant is written in Python.Strengths and weaknesses+ More than 1000 GitHub stars+ The source code of this software is available+ Supported by a large companyTypical usageSecrets managementSecure storageConfidant review63IntroductionThe database is encrypted with AES (alias Rijndael) or Twofish encryption algorithm using a 256-bit key. KeePassX uses a database format that is compatible with KeePass Password Safe.Project detailsKeePassX is written in C++.Strengths and weaknesses+ The source code of this software is available+ Well-known toolTypical usageSecure storageKeePassX review97IntroductionKeePassXC is a cross-platform platform to store sensitive data like passwords, keys, and other secrets. It has a graphical user interface and is written in C++.Project detailsKeePassXC is written in C++.Strengths and weaknesses+ More than 50 contributors+ Runs on multiple platforms+ More than 1000 GitHub stars+ The source code of this software is availableTypical usagePassword managementSecure storageKeePassXC review60IntroductionThe LaZagne tool can be a good addition to the toolkit of pentesters or forensic specialists to recover sensitive details from systems. For a pentester, this typically means that limited access has been gained. By trying to find passwords from local applications, the step to other applications or privilege level might be possible. For example, a password that is shared among multiple services, or even finding an administrator password.Project detailsLaZagne is written in Python.Strengths and weaknesses+ More than 10 contributors+ More than 3000 GitHub stars+ The source code of this software is availableTypical usageData extractionInformation gatheringPassword discoveryPassword recoveryLaZagne review60IntroductionPassGen is a tool to help with password dictionary attacks to guess a password. It does not perform the attack but creates the related database.Project detailsPassGen is written in Python.Strengths and weaknesses+ The source code of this software is availableTypical usagePassword discoveryPassword strength testingSecurity assessmentPassGen review60IntroductionPassmgr is a simple portable password manager written in Go. It helps with storing secrets, like passwords and API keys.Project details64IntroductionStoring passwords within a team security can be a challenging task. TeamVault is a password manager with the goal to be easy to use, flexible, and adhering to several security principles. These include a solid base for the data encryption, support for folders, and role-based access control (RBAC).Project detailsTeamVault is written in Python.Strengths and weaknesses+ The source code of this software is availableTypical usagePassword managementSecrets managementTeamVault review56IntroductionThe tool requires root permissions to work.Project detailsmimipenguin is written in Python, shell script.Strengths and weaknesses+ The source code of this software is availableTypical usageInformation gatheringSecurity assessmentmimipenguin reviewSome relevant tool missing as an alternative to THC omg? Please contact us with your suggestion.

Поддерживает традиционные валюты, среди них: доллар CIF, евро и kraken японская иена. Спотовая и маржинальная торговля. Хостинг изображений, сайтов и прочего Tor. Для этого выбираем в меню Type тип документа, который мы будем загружать, и через Choose file выбираем необходимый файл у себя на компьютере: Подтверждение вашего места жительства, совпадающее с адресом, который вы указывали в Tier. Заходим во вкладку Get Verified: Пролистываем таблицу, вплоть до анкеты верификации: Особенности каждого из уровней верификации: Tier 1 Открывается ввод и вывод криптовалюты (лимит на вывод 2 500/день). Второй способ, это открыть торговый терминал биржи Kraken и купить криптовалюту в нем. Повышает лимиты на ввод и вывод до 100 000 / день. Ниже вводим свой никнейм и пароль, который придумали ранее, проходим проверку на робота и нажимаем Activate Account: осле этого следует перейти к верификации, так как без неё аккаунт годиться только для просмотра курсов криптовалют. Mailpile Mailpile это безопасная служба электронной почты, цель которой обеспечить полную конфиденциальность ваших электронных писем. Torch: найдется все? Самое главное что могу вам посоветовать. Обзор и покупка - посмотреть в цифра все что вы выставили и отправить ордер в рынок. К тому же не факт, что такие усилия вообще будут успешными. Как торговать на Актуальные отзывы пользователей 2021. Onion-ссылок. Мы собрали лучшие kraken РП сервера про Россию в crmp, MTA и GTA V на 2022 год. Crdclub4wraumez4.onion - Club2crd старый кардерский форум, известный ранее как Crdclub. Ноды видят реальный IP-адрес, и его теоретически можно перехватить. И вполне вероятно, что пользователь посчитает это за какую-то проблему и решит найти способ для ее устранения. Ниже приведен store список всех поддерживаемых и неподдерживаемых типов адресов для вывода. Для стейкинга приобретите нужные монеты и получайте вознаграждение каждые две недели. Вам нужно выйти из позиции, если цена будет ниже 39500. Это лучшее место для получения коротких и надежных ссылок на неизменную запись любой веб-страницы. Taker промо. Опрошенные ForkLog эксперты тогда расценили ситуацию как «критическую» и рекомендовали россиянам выводить криптовалюты с европейских платформ. За годы своего существования обрела немалую популярность среди трейдеров. Onion - Verified зеркало кардинг-форума в торе, регистрация. Блог пользователя IamZevs на drive2. Cтейкинг на Kraken Выбираете нужную монету и нажимаете на иконку "Стейкинг". Описание Criminal Russia Multiplayer.3.7Criminal Russia Multiplayer.3.7 (. Соглашаемся с тем, что биржа Kraken не несёт ответственности за отправку токенов на этот адрес, либо за отправку средств на ошибочный адрес (для этого нажимаем Yes, I acknowledge: Дальше необходимо нажать Generate new address. Для получения этого уровня необходимо: Загрузить цветной скан паспорта либо водительского удостоверения. Если вам нужен ссылка сайт, защищённый технологией шифрования Tor, вы должны использовать одноимённый браузер. Для получения этого уровня в анкете необходимо указать: Ваши Surname, Firstname и Middlename (Фамилию, Имя и Отчество соответственно Дату рождения; Вашу страну; Номер телефона. Алгоритм OTC-торговли по шагам: Проходим Про уровень верификации; Отправляем запрос на OTC-сделку на электронную почту: Агент помогает провести крупную сделку по обмену активов: перечисляем активы для обмена, получаем нужный актив. Поддержкой сайта и выслать им сканы документов о регистрации предпринимательской деятельности и составить договор с биржей Kraken. Биржа криптовалют не очень крупная, но имеет приятный мультиязычный, в том числе и русскоязычный интерфейс и удобные варианты пополнения баланса. Каждый из них выдает разные результаты по одним и тем же запросам, так что лучше иметь в закладках все три ресурса. Торги на бирже Kraken Приступить к торгам можно двумя способами.